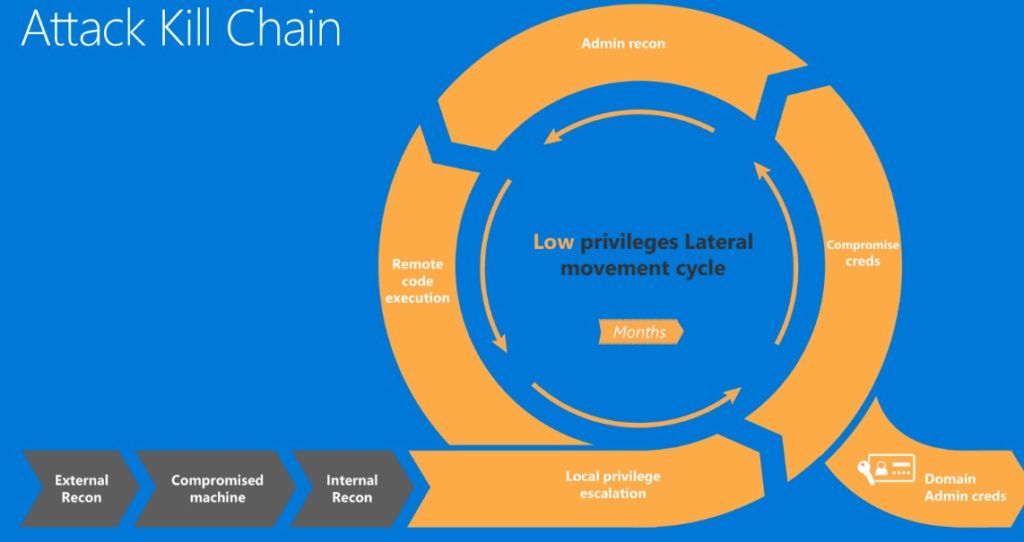

Microsoft 365 Defender y la Cyber Kill Chain

Aunque existen diferentes modelos que identifican las fases por las que atraviesa un ataque cibernético, el más extendido y en

Seguir leyendoAunque existen diferentes modelos que identifican las fases por las que atraviesa un ataque cibernético, el más extendido y en

Seguir leyendo