Azure Notebooks para Red Teams: Buscador de Paneles de Administración Ocultos

Queremos iniciar con este post una serie que vamos a llamar “Azure Notebooks para Red Teams”, en la que vamos a investigar las opciones que nos ofrecen los Azure Notebooks para seguridad ofensiva.

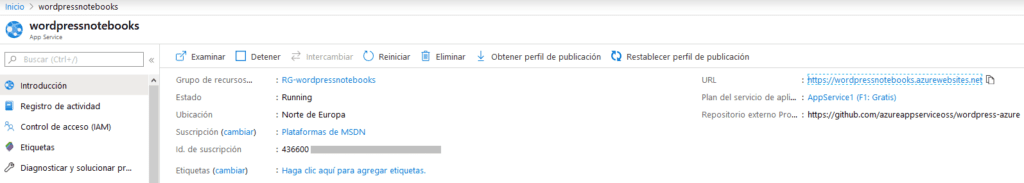

Concretamente, vamos a usar como objetivo una instalación básica de WordPress en nuestro tenant de Azure:

Es una instalación por defecto en una Web App para luego usar nuestro notebook para escanearla y localizar la página del panel de control o alguna página de login:

Una práctica de seguridad extendida es ocultar las páginas de administración cambiando su ruta por defecto. Veremos una herramienta que ejecutándola desde un notebook nos permitirá encontrar estas páginas.

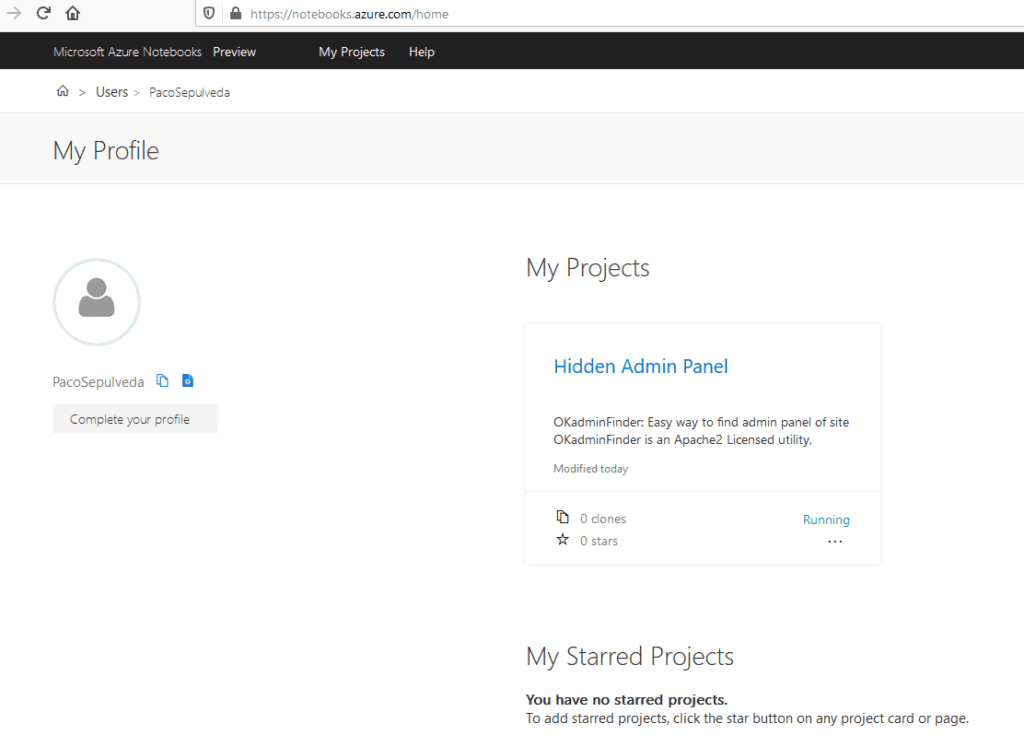

Con nuestra suscripción a Azure podemos crear y ejecutar Jupyter Notebooks accediendo a:

con las credenciales de nuestra suscripción.

Desde esta página podemos crear proyectos para organizar nuestros notebooks:

Este primer notebook es muy sencillo y nos servirá para ver las posibilidades que nos ofrece. Subiremos los diferentes notebooks a GitHub para que podáis descargarlos y modificarlos:

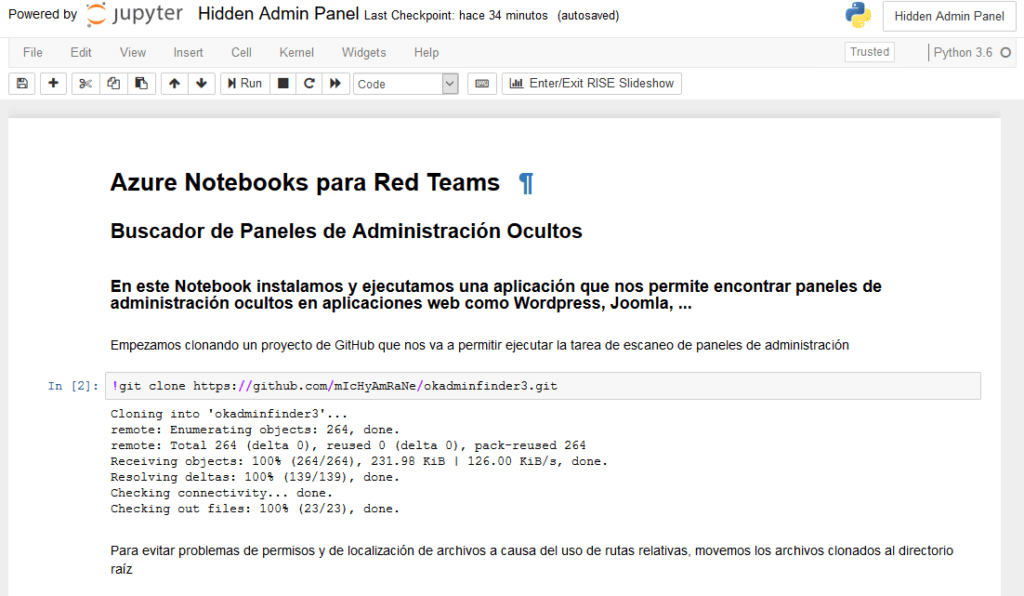

Solo tenemos que clonar el proyecto que vamos a utilizar como herramienta de escaneo:

https://github.com/mIcHyAmRaNe/okadminfinder3.git

Este proyecto es un script en Python que escanea una aplicación para localizar unas 500 páginas de inicio de sesión y paneles de administración diferentes.

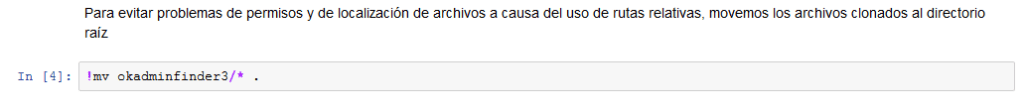

Una vez clonado, y para evitar que nos de problemas de permisos de los archivos y de localización debido al uso de rutas relativas, movemos los archivos clonados a la raíz:

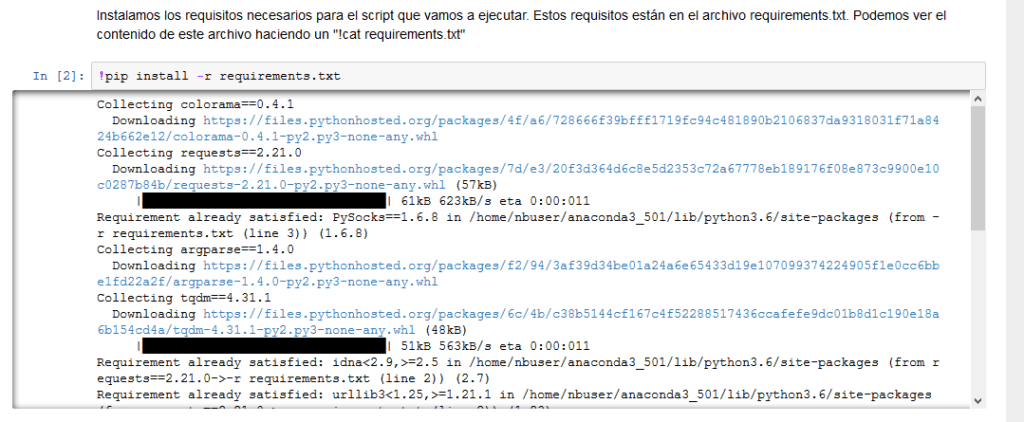

Entre estos archivos tenemos “requirements.txt”, que describe los requisitos necesarios para ejecutar el script. Usamos este archivo para instalar los requisitos:

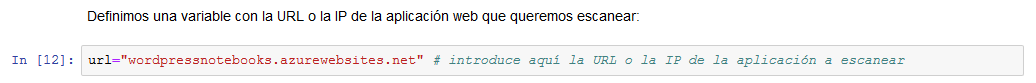

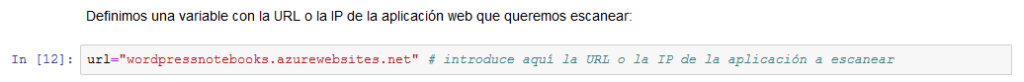

Y definimos una variable en la que vamos a indicar la URL o la IP de la aplicación web que queremos escanear:

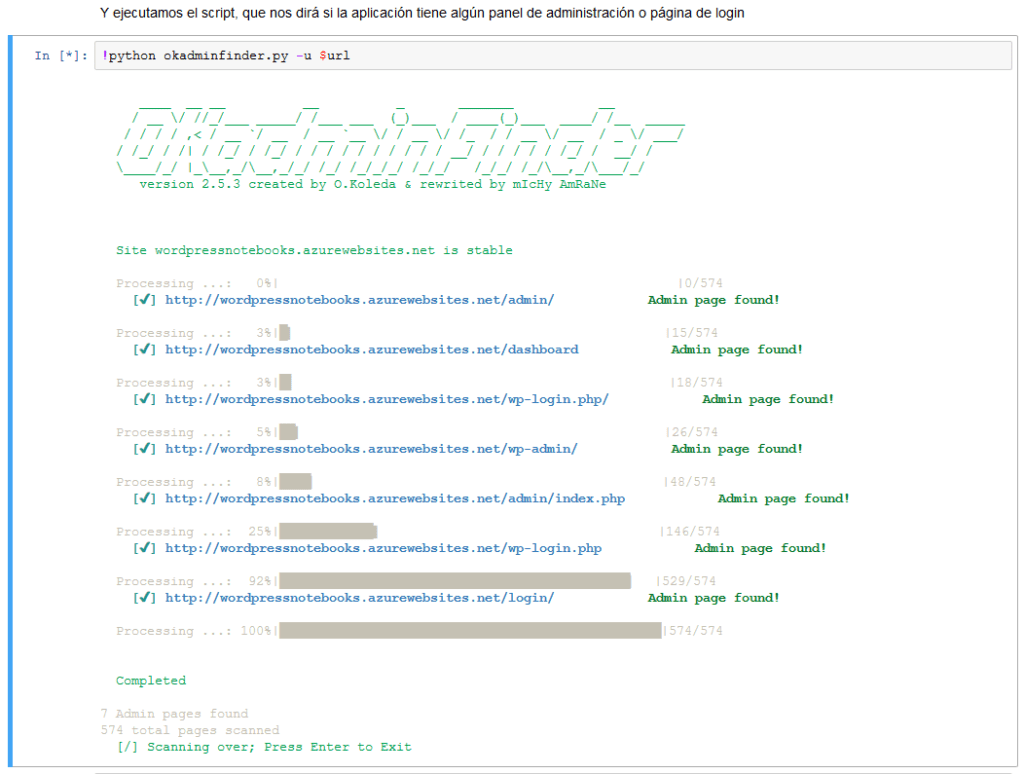

Ya solo nos queda ejecutar el script para ver si es capaz de encontrar algún panel de administración o página de login:

Y vemos que ha encontrado hasta 7 páginas que podrían ser susceptibles a posteriores ataques.

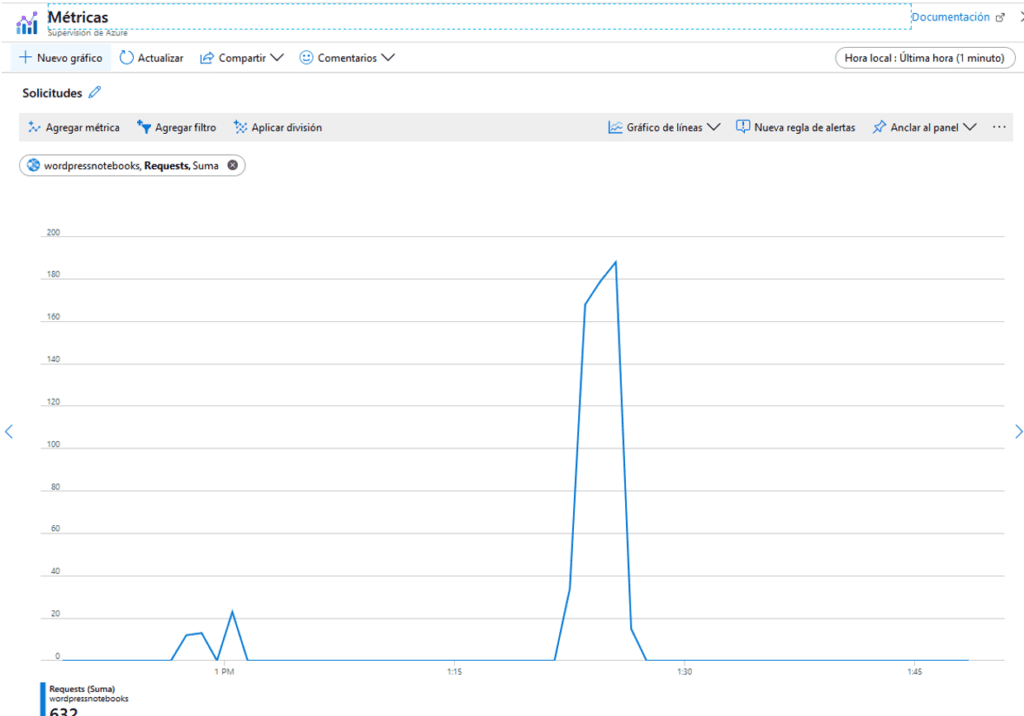

Por supuesto, podemos ver las peticiones que está recibiendo nuestra aplicación desde el monitor de Azure:

En próximos posts hablaremos de otras herramientas que podemos ejecutar desde Azure Notebooks.