¿Conoces Attack Simulator?

Imagínate que quieres probar si tu compañía, tus compañeros están preparados para la multitud de ataques de phishing que se reciben todos los días. ¿Qué harías?¿Qué opciones tienes?¿Cómo se lo podrias plantear a tu CISO?¿Has pensado que hacer con todos aquellos que piquen en el ataque? Hoy os contamos qué te puede aportar Attack Simulator de Microsoft 365.

Attack Simulator es una solución de seguridad que nos permite enviar correos electrónicos para testear el comportamiento y el grado de preparación de nuestros usuarios frente a amenazas como el phising. O sea, vamos hacer una prueba para saber si nuestros usuarios están preparados o no para los múltiples ataques de correo malicioso que recibimos todos los días.

Básicamente, se generan una serie de campañas de envio de correo como si fueran sospechosos con la finalidad de analizar el comportamiento de los destinatarios de dichas campañas.

La parte que más me ha gustado es que nos permite asociar estas campañas de correos a formaciones para tratar de tener preparados a nuestros compañeros.

Prerrequisitos de esta funcionalidad

- Disponer de un plan P2 de Defender para Office 365 en tu Tenant de M365

- Pertenecer a cualquier de los siguientes roles de Azure AD, que se encuentran en las herramientas de “Office 365 roles Group”:

- Role Attack Simulator Admin

- Security Administrator

- Organization Management

Una vez visto los prerrequisitos, ¿qué tipos de simulaciones o técnicas de phishing podemos preparar para nuestros usuarios y compañeros? Pues son las siguientes:

- Recopilación de credenciales: un atacante envía al destinatario un mensaje que contiene una dirección URL. Cuando el destinatario hace clic en la dirección URL, se le lleva a un sitio web que normalmente muestra un cuadro de diálogo que pide al usuario su nombre de usuario y contraseña. Normalmente, la página de destino está adaptada o preparada para representar un sitio web conocido con el fin de generar confianza en el usuario.

- Datos adjuntos de malware: un atacante envía al destinatario un mensaje que contiene datos adjuntos. Cuando el destinatario abre los datos adjuntos, se ejecuta código arbitrario (por ejemplo, una macro) en el dispositivo del usuario para ayudar al atacante a instalar código adicional o a consolidarse aún más.

- Vínculo en datos adjuntos: se trata de un híbrido de una recopilación de credenciales. Un atacante envía al destinatario un mensaje que contiene una dirección URL dentro de un archivo adjunto. Cuando el destinatario abre los datos adjuntos y hace clic en la dirección URL, se le lleva a un sitio web que normalmente muestra un cuadro de diálogo que pide al usuario su nombre de usuario y contraseña. Normalmente, la página de destino está temática para representar un sitio web conocido con el fin de generar confianza en el usuario.

- Vínculo a malware: un atacante envía al destinatario un mensaje que contiene un vínculo a un archivo adjunto en un sitio de uso compartido de archivos conocido (por ejemplo, SharePoint Online o Dropbox). Cuando el destinatario hace clic en la dirección URL, se abre el archivo adjunto y se ejecuta código arbitrario (por ejemplo, una macro) en el dispositivo del usuario para ayudar al atacante a instalar código adicional o a consolidarse aún más.

- Unidad por dirección URL: un atacante envía al destinatario un mensaje que contiene una dirección URL. Cuando el destinatario hace clic en la dirección URL, se le lleva a un sitio web que intenta ejecutar código en segundo plano. Este código en segundo plano intenta recopilar información sobre el destinatario o implementar código arbitrario en su dispositivo. Normalmente, el sitio web de destino es un sitio web conocido que se ha visto comprometido o un clon de un sitio web conocido. La familiaridad con el sitio web ayuda a convencer al usuario de que el vínculo es seguro para hacer clic. Esta técnica también se conoce como ataque de agujero de riego.

- Concesión de consentimiento de OAuth: un atacante crea una Aplicación de Azure malintencionada que busca obtener acceso a los datos. La aplicación envía una solicitud de correo electrónico que contiene una dirección URL. Cuando el destinatario hace clic en la dirección URL, el mecanismo de concesión de consentimiento de la aplicación solicita acceso a los datos (por ejemplo, la Bandeja de entrada del usuario).

Encuentra más información en la documentación oficial de Microsoft.

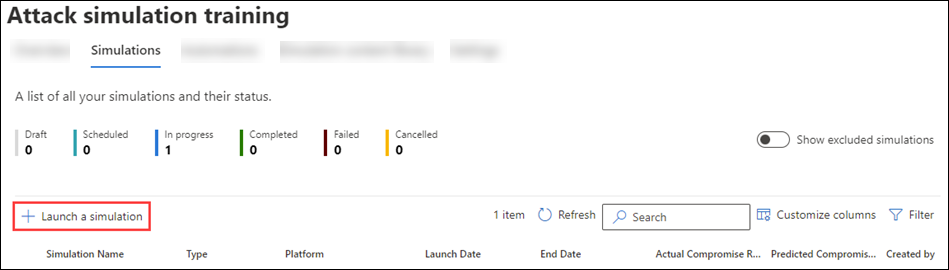

La herramienta en acción

Simularemos una campaña de robo de credenciales:

Iniciaremos una simulación para probar la situación de robo de credenciales donde tendremos que tener en cuenta una serie de detalles como:

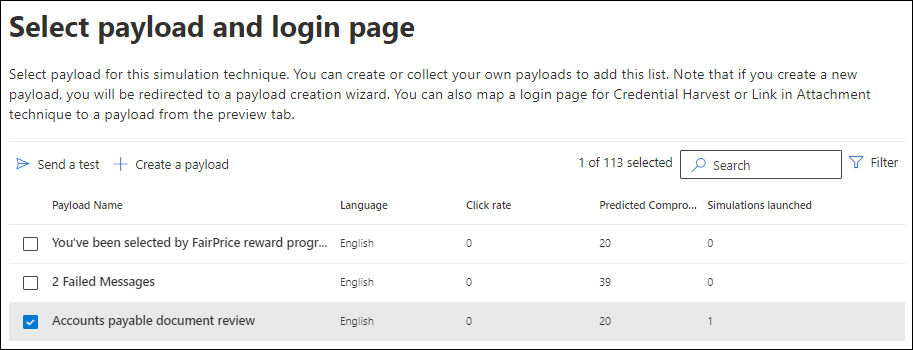

- Tasa de compromiso: Define el porcentaje de éxito de aquellos que tienen mayor fiabilidad.

- Idioma: podremos seleccionar diversos idiomas, dependiendo de nuestros usuarios destinatarios.

El asistente nos sugerirá una serie filtros de usuarios: por países, ciudades, etc.… para afinar el modelo.

Como he comentado al principio, uno de los puntos que mas me ha gustgado es la posibilidad que tenemos de asociar una serie de cursos de entrenamiento a aquello destinatarios que hayan picado. Tenemos varios opciones a elegir:

- Por parte del fabricante que ya tiene una serie de entrenamientos preparados. Solo tenemos que agregar aprendizaje desde el catálogo:

- Podemos seleccionar uno o varios cursos y hacer una preview de los mismo

- Seleccionar a quien le vamos a asignar dicha formación.

- Pero, si contamos con un servicio de gestión de aprendizaje interno, me refiero a un LMS, como puedan ser Skillsoft, Udemi, TalentLMS, etc….

Tambien tenemos la posibilidad de personalizar y dejar fluir la creatividad en una «Landing page» donde comunicas que … «Te han pescado!»

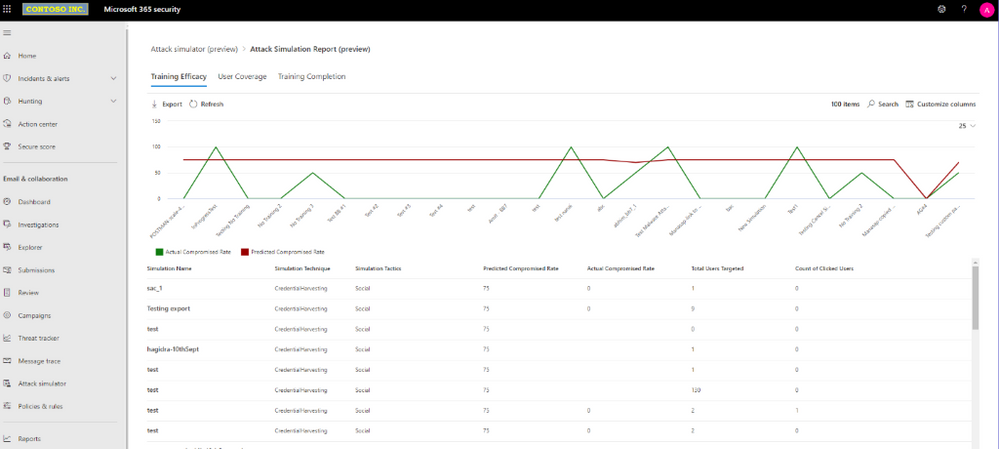

¿Qué nos queda? Si, comentar que podemos revisar las estadísticas de nuestras campañas, donde podremos obtener información tal como:

- Qué usuarios han sido comprometidos.

- Que usuarios han hecho click.

- Acciones de recomendación.

- etc.

¡Y esto es todo por ahora sobre Attack Simulator! Espero que te haya gustado.