¿Conoces Microsoft Defender Threat Intelligence: MDTI o Defender TI?

En la mayoría de las ocasiones, si trabajas en un equipo de Seguridad (SOC), tienes que estar consultando diversas fuentes o repositorios para obtener los datos críticos necesarios para evaluar un host o dirección IP o un dominio sospechoso. Estos repositorios están ubicados cada uno en un sistema sino que también cada uno tiene una estructura de datos. Si lo que pretendemos es trabajar continuamente con todas estas fuentes actualizadas de una manera centralizada y dinámica pues…

Vamos a echar un vistazo a nuevos servicios de Seguridad que Microsoft ha puesto a nuestra disposición y que espero nos ayuden, sobre todo, a estar mas seguros y centrándonos en lo que nos interesa.

¿Que es Defender Threat Inteligence o Defender TI?

Es una solución de caza e investigación de amenazas que proporciona contexto e información sobre ciberamenazas, Indicadores de Compromiso (IoC), actores de amenazas e infraestructura relacionada a través de conjuntos de datos sin procesar y TI (Inteligencia de Amenazas) con la intención de tratar de acelerar las investigaciones, pretendiendo simplificar los procesos de:

- evaluación de prioridades,

- respuesta a incidentes,

- búsqueda de amenazas

- administración de vulnerabilidades

- gestión de los flujos de trabajo de nuestro equipo SOC.

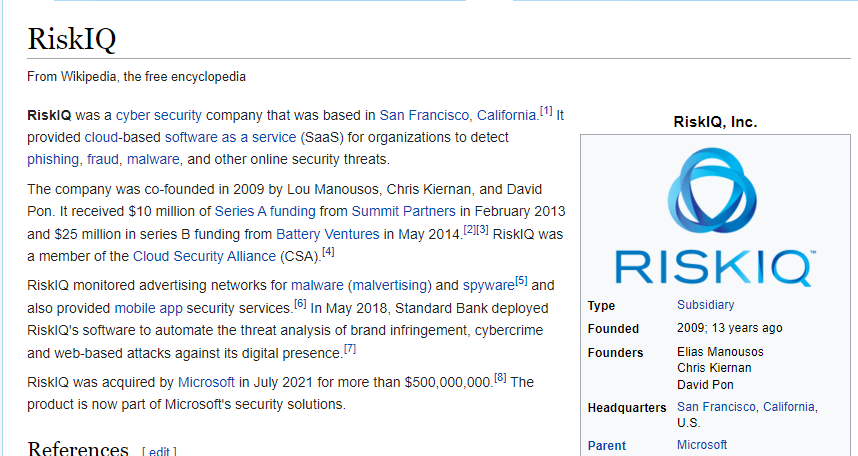

Defender TI también puede integrarse con Sentinel para correlacionar los IoC maliciosos con la telemetría interna de los registros. Este servicio fue integrado en las soluciones de seguridad de Microsfot a traves de la compra por parte del fabricante de RiskIQ:

Lo que me ha sorprendido grátamente es el funcionamiento del servicio. Defender TI utiliza una red propia de rastreadores (usuarios virtuales) que simulan las interacciones humano-web sin necesidad de agentes ni sensores para escanear a diario todo Internet en busca de adversarios y su infraestructura. Recopila, analiza e indexa todos estos datos para ayudara nuestro equipo de seguridad a detectar y responder a las amenazas, a priorizar los incidentes e identificar de forma proactiva la infraestructura de los adversarios asociada a grupos de actores que potencialmente pueden atacar a su organización.

Además, Microsoft está realizando mas de 2.000 millones de peticiones HTTP al día para rastrear la web y las páginas móviles de Internet. Todo una pasada. Puedes encontrar mas información en este link: Defender TI Web Crawl.

¿Qué necesitamos para habilitar y empezar con este Defender TI? Prerrequisitos:

- Una cuenta de Azure Active Directory o microsoft personal. Iniciar sesión o crear una cuenta:

- Una licencia Premium de Inteligencia contra amenazas de Microsoft Defender (Defender TI).

Por aquí os dejo la URL de acceso.

¿Qué podemos ver en Defender IT?

Os cuento a grandes rasgos qué podemos encontrar en este servicio:

Artículos destacados

Estos artículos son narraciones de Microsoft que nos informaran sobre herramientas, ataques y vulnerabilidades así como los actores de dichas amenazas detectadas cronológicamente. Hay que tener en cuenta que no son entradas de Blog al uso, aunque puedas encontrar información técnica muy interesante como resúmenes de distintas amenazas, indicadores clave de compromiso, URLs de referencia, recomendaciones ante una determinada vulnerabilidad o ataque, direcciones IP sospechosas envueltas en dicha vulnerabilidad, etc.,

Como veis, nos permite realizar un seguimiento continuo de los ataques y vulnerabilidades, herramientas y los actores involucrados a medida que cambian, a medida que evoluciona cada amenaza, sin olvidarnos de indicadores públicos e indicadores internos de Defender IT, dependiendo del tipo de licencia que hayas adquirido. Sirva el siguiente ejemplo:

Puntuación de Reputación

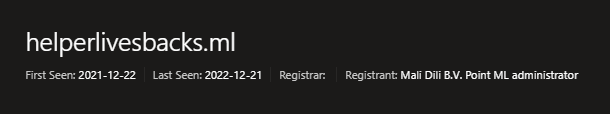

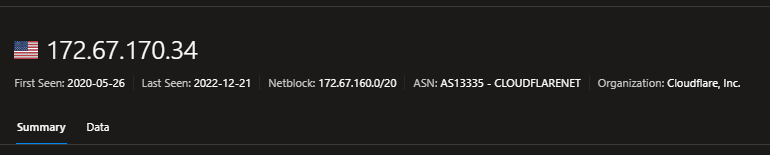

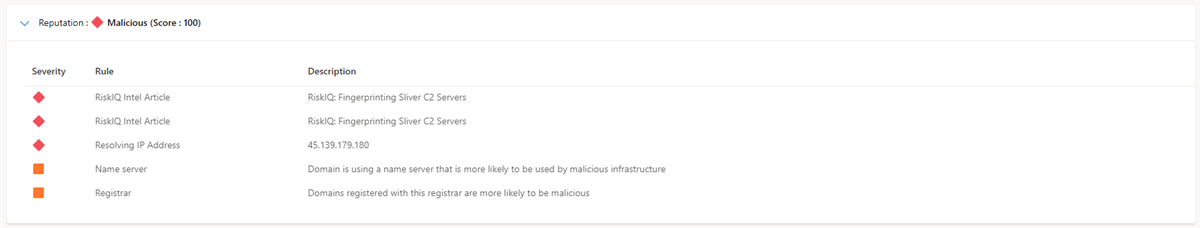

Otra de las funcionalidades interesantes de este servicio es que Defender IT proporciona puntuaciones de reputación propias para cualquier host, dominio o dirección IP. En el caso de que se valide la reputación de una entidad conocida o desconocida, esta puntuación permite a los usuarios a comprender rápidamente los vínculos detectados a una infraestructura malintencionada o sospechosa.

Sin lugar a duda, estos datos de reputación son útiles, por ejemplo para evaluar direcciones IP, dominios o hosts desconocidos que aparecen en investigaciones, descubriéndonos cualquier actividad malintencionada o sospechosa que haya afectado a la entidad así como cualquier indicador de riesgo conocido que se deba tener en cuenta.

Ademas, estas puntuaciones se muestran con un valor numérico con un intervalo 0-100. Básicamente, una entidad con puntuación 0 no tiene asociaciones conocidas a actividades sospechosas o indicadores de riesgo conocidos; una puntuación 100 … indica todo lo contrario, la entidad es malintencionada. El propio servicio agrupa las categorías de la siguiente manera:

| Puntuación | Categoría | Descripción |

| 75+ | Malintencionado | La entidad ha confirmado asociaciones a una infraestructura malintencionada conocida que aparece en nuestra lista de bloqueos y coincide con las reglas de aprendizaje automático que detectan actividad sospechosa. |

| 50 – 74 | Sospechoso | Es probable que la entidad esté asociada a una infraestructura sospechosa en función de las coincidencias con tres o más reglas de aprendizaje automático. |

| 25 – 49 | Neutro | La entidad coincide con al menos dos reglas de aprendizaje automático. |

| 0 – 24 | Desconocido (verde) | Si la puntuación es «Desconocido» y verde, la entidad ha devuelto al menos una regla coincidente. |

| 0 – 24 | Desconocido (gris) | Si la puntuación es «Desconocido» y gris, la entidad no ha devuelto ninguna coincidencia de regla. |

Conclusiones de analistas

En esta sección se enumeran las conclusiones de los analistas de seguridad, aquellas que se aplican al artefacto en cuestión, como las que no se aplican, con la finalidad de obtener mayor visibilidad.

¿Qué tipo de información de los analistas y que preguntas podemos abordar? Bueno, aquí os dejo unos ejemplos:

| Tipos de información de analistas | Preguntas que pueden abordar |

|---|---|

| Lista de bloqueados | ¿Cuándo se ha bloqueado el dominio, el host o la dirección IP? |

| ¿Cuántas veces Defender TI ha bloqueado el dominio, el host o la dirección IP? | |

| Registrado & actualizado | ¿Cuántos días, meses, años atrás se registró el dominio? |

| ¿Cuándo se actualizó el registro WHOIS del dominio? | |

| Recuento de direcciones IP de subdominio | ¿Cuántas direcciones IP diferentes están asociadas a los subdominios del dominio? |

| Nuevas observaciones de subdominio | ¿Cuándo fue la última vez que Microsoft observó un nuevo subdominio para el dominio en cuestión? |

| Resolución registrada & | ¿Existe el dominio consultado? |

| ¿El dominio se resuelve en una dirección IP? | |

| Número de dominios que comparten el registro WHOIS | ¿Qué otros dominios comparten el mismo registro WHOIS? |

| Número de dominios que comparten el servidor de nombres | ¿Qué otros dominios comparten el mismo registro de servidor de nombres? |

| Rastreado por RiskIQ | ¿Cuándo ha rastreado Microsoft por última vez este host o dominio? |

| Dominio internacional | ¿Se consulta el dominio para un nombre de dominio internacional (IDN)? |

| Bloqueado por terceros | ¿Este indicador está bloqueado por un tercero? |

| Estado del nodo de salida de Tor | ¿La dirección IP de las preguntas está asociada a The Onion Router Network (Tor)? |

| Puertos abiertos detectados | ¿Cuándo escaneó Microsoft por última vez esta dirección IP? |

| Estado del proxy | ¿Cuál es el estado del proxy de este indicador? |

| Host último observado | ¿Es accesible la dirección IP en cuestión en Internet? |

| Hospeda un servidor web | ¿La dirección IP tiene un servidor DNS que usa sus recursos para resolver el nombre en él para el servidor web adecuado? |

Y muchas cosas más como Data Sets (conjunto de datos), etiquetas, proyectos, etc. Toda Información super útil para protegernos de las amenazas externas.

Si queréis mas información, puedes consultar los siguientes links:

Para finalizar, puedes apuntarte a la sesión que se impartirá desde la Microsoft Security Community el próximo día 15 de febrero sobre este servicio en el siguiente formulario.

¡Buena semana!